A falsificação de DNS (Domain Name Server) é um ataque que leva seu computador a pensar que está indo para o site correto, mas não está. Os invasores usam o envenenamento do cache DNS para sequestrar o tráfego da Internet e roubar credenciais ou dados pessoais do usuário.

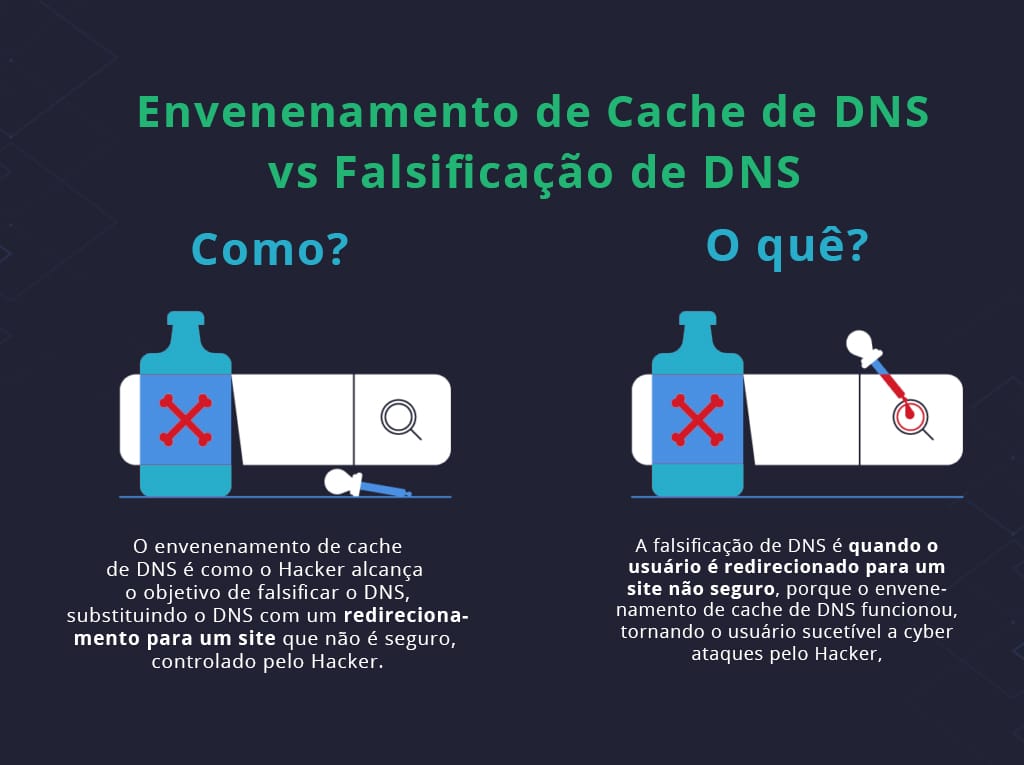

Envenenamento de cache de DNS e a falsificação de DNS são sinônimos e geralmente usados de forma intercambiável. Mas, para ser preciso, você pode pensar neles como o “como” e “o quê” do mesmo cyber ataque. O hacker quer induzir os usuários a inserir seus dados privados em sites inseguros. Como eles fazem isso? Ao envenenar o cache. O que eles estão fazendo é falsificar ou substituir os dados de um determinado site para que ele redirecione para o servidor do hacker e não para o servidor legítimo da web. A partir daí, o hacker está preparado para realizar um ataque de phishing, roubar dados ou até mesmo injetar malwares no sistema da vítima.

O que é Envenenamento de cache de DNS e Falsificação de DNS?

Antes de falarmos sobre o ataque, precisamos relembrar o que é DNS e o seu cache. O DNS é o catálogo mundial de endereços IP e nomes de domínio. Pense nisso como a lista telefônica da Internet. Ele traduz URLs amigáveis para o usuário final, como por exemplo whitehack.com.br, para o endereço IP, como 162.241.98.240, que são usados por computadores na rede.

O cache DNS é o sistema que armazena esses endereços em servidores DNS em todo o mundo. Para manter suas solicitações rápidas, os desenvolvedores originais criaram um sistema de DNS distribuído. Cada servidor armazena uma lista de registros DNS que conhece – isso é chamado de cache. Se o seu servidor mais próximo não souber o endereço IP de que você precisa, ele pergunta a outros servidores upstream até encontrar o endereço IP do site que você está tentando acessar. Seu servidor então salva essa nova entrada em seu cache para tempos de resposta mais rápidos.

Exemplos e Efeitos de Envenenamento de Cache

O DNS não foi projetado para gerenciar a Internet moderna. Com o passar dos anos, ficou melhor, mas um servidor DNS mal configurado que extrair, por exemplo, entradas de DNS de um servidor na China, fará com que ninguém consiga acessar o Facebook. Este incidente demonstra como somos dependentes do DNS. Uma pessoa configura um servidor incorretamente e, de repente, centenas de milhões de pessoas sentem os efeitos.

O WikiLeaks também foi alvo de invasores que usaram um ataque de envenenamento de cache para sequestrar o tráfego para sua própria versão semelhante ao WikiLeaks. Este foi um ataque intencional projetado para manter o tráfego longe do WikiLeaks com algum sucesso.

Ataques de envenenamento de cache são furtivos e difíceis de detectar para as pessoas comuns. O DNS é atualmente um sistema de confiança em primeiro lugar, por isso é fácil de aproveitar. Os humanos confiam no DNS excessivamente e nunca verificam se o endereço em seu navegador é o endereço que esperavam. Os invasores tiram proveito dessa complacência e desatenção para roubar credenciais ou mais.

Como o ataque de Envenenamento de Cache funciona?

O envenenamento do cache ocorre quando o servidor DNS mais próximo tem uma entrada que o envia para o endereço errado – geralmente um que um invasor controla. Aqui estão as 3 técnicas mais conhecidas que os invasores usam para envenenar o cache:

- Sequestrando a rede local com ARP Spoofing

- Falsificação de resposta usando o ataque de aniversário

- Kaminsky’s Exploit

Como Detectar o Envenenamento de Cache?

Monitore seus servidores para indicadores de possíveis ataques. Nós não temos o poder de computação para acompanhar a quantidade de solicitações de DNS que você precisa monitorar. Aplique análises de segurança de dados ao monitoramento de DNS para discernir o comportamento normal de ataques.

- Um aumento repentino na atividade DNS de uma única fonte sobre um único domínio indica um possível ataque de aniversário.

- Um aumento na atividade DNS de uma única fonte que está consultando seu servidor em busca de vários nomes de domínio sem recursão indica uma tentativa de encontrar uma entrada a ser usada para envenenamento.

Além de monitorar o DNS, monitore os eventos do Active Directory e o comportamento do sistema de arquivos quanto a atividades anormais. E, melhor ainda, use análises para correlacionar a atividade entre todos os três vetores para adicionar um contexto valioso à sua estratégia de cyber segurança.

Como se Proteger de um Ataque de Envenenamento?

Além de monitoramento e análise, você pode fazer alterações na configuração do servidor.

- Limite as consultas recursivas para proteger contra possíveis ataques de envenenamento direcionado

- Armazene apenas dados relacionados ao domínio solicitado.

- Restrinja as respostas para serem apenas sobre o domínio solicitado.

- Força os clientes a usarem HTTPS.

Certifique-se de usar as versões mais recentes do software BIND e DNS, para que tenha as correções de segurança mais recentes.

Se possível, como com funcionários remotos, faça com que todos os clientes remotos se conectem por meio de uma VPN para proteger o tráfego e as solicitações de DNS de espionagem local. Além disso, incentive uma senha forte de Wi-Fi doméstico para reduzir ainda mais o risco.

E, por último, use solicitações de DNS criptografadas. O Domain Name System Security Extensions (DNSSEC) é um protocolo que usa solicitações assinadas para evitar falsificações. Ao usar o DNSSEC, o resolvedor DNS precisa verificar a assinatura com o servidor autorizado, o que retarda todo o processo. Isso fez com que o DNSSEC ainda não fosse amplamente adotado.

DNS sobre HTTPS (DoH) e DNS sobre TLS (DoT) são especificações concorrentes para a próxima versão do DNS para manter as solicitações seguras sem sacrificar a velocidade como DNSSEC. No entanto, essas não são soluções perfeitas, pois podem retardar ou impedir completamente o monitoramento e a análise de DNS realizados localmente. Também é importante observar que DoH e DoT podem ignorar qualquer controle dos pais ou outro bloqueio de nível de DNS executado na rede. Dito isso, Cloudflare, Quad9 e Google têm servidores DNS públicos que podem suportar o DoT. Muitos clientes mais novos são capazes de suportar esses padrões mais novos, mas são desabilitados por padrão.

A falsificação de DNS substitui o endereço IP de um site legítimo pelo IP do computador de um hacker. Pode ser particularmente complicado por causa de como é difícil de detectar, da perspectiva do usuário final, ele colocou um endereço de aparência completamente normal na barra de URL do navegador. No entanto, não é impossível parar. O risco pode ser mitigado monitorando software e empregando o padrão de criptografia DNS sobre TLS.

Fale com nossos especialistas para conhecer soluções de monitoramento de Servidores