Ao longo da semana passada, vimos várias histórias sobre uma empresa chamada NSO Group e um spyware chamado Pegasus. Algumas das histórias foram chocantes, com alegações de que smartphones totalmente atualizados podem ser hackeados com uma única mensagem de texto e relatos de que duas mulheres próximas ao jornalista assassinado Jamal Khashoggi estavam entre as vítimas de uma agência governamental que usava a ferramenta de espionagem.

Uma coalizão de veículos de notícias, incluindo The Washington Post, Le Monde e The Guardian está por trás da reportagem, e eles estão chamando isso de Projeto Pegasus. O projeto foi liderado pelo Forbidden Stories, uma organização de jornalistas que trabalha em histórias depois que os repórteres originais foram silenciados de alguma forma. A Anistia Internacional executou análises forenses detalhadas em 67 smartphones para procurar evidências de que foram alvejados pelo spyware Pegasus – e 37 desses telefones deram positivo. Mas muitos detalhes cruciais ainda não estão claros.

O que é Pegasus e quem ou o que é o Grupo NSO?

Pegasus é um spyware desenvolvido por uma empresa privada para uso por agências governamentais. O programa infecta o telefone de um alvo e envia dados de volta, incluindo fotos, mensagens e gravações de áudio/vídeo. O desenvolvedor do Pegasus, uma empresa israelense chamada NSO Group, diz que o software não pode ser rastreado até o governo que o usa – um recurso crucial para operações clandestinas.

Resumindo, o Grupo NSO fabrica produtos que permitem aos governos espionar os cidadãos. A empresa descreve o papel de seus produtos em seu site como ajudando “agências de inteligência governamental e policiais a usar tecnologia para enfrentar os desafios da criptografia” durante o terrorismo e investigações criminais. Mas, como você pode imaginar, os jornalistas que defendem a liberdade de expressão não estão felizes com uma empresa de spyware de aluguel, e restringir o negócio a clientes do governo pouco faz para acalmar suas preocupações.

A empresa disse ao The Washington Post que trabalha apenas com agências governamentais e que cortará o acesso de uma agência à Pegasus se encontrar evidências de abuso. Em seu relatório de transparência divulgado no final de junho, a empresa afirmou já ter feito isso antes. Ainda assim, uma declaração da Anistia Internacional levantou preocupações de que a empresa esteja fornecendo spyware para governos opressores, onde as agências governamentais não são confiáveis para fazer o que é certo por seus cidadãos.

A organização Forbidden Stories, que ajudou a liderar os esforços do Projeto Pegasus, escreveu sobre as façanhas e controvérsias da empresa na última década, algumas das quais inspiraram processos judiciais de jornalistas e ativistas argumentando que o software da NSO foi usado de forma inadequada. O Washington Post também deu uma entrevista que cobre a própria história da empresa sobre como foi fundada e como começou no setor de vigilância.

Quem foi espionado?

Não sabemos com certeza. No entanto, grande parte dos relatórios giram em torno de uma lista contendo 50.000 números de telefone, cuja finalidade não é clara. O Projeto Pegasus analisou os números da lista e vinculou mais de 1.000 deles a seus proprietários. Quando o fez, encontrou pessoas que deveriam estar fora dos limites da espionagem governamental (com base nos padrões que a NSO afirma que mantém): centenas de políticos e funcionários do governo – incluindo três presidentes, 10 primeiros-ministros e um rei – mais 189 jornalistas e 85 ativistas de direitos humanos.

Você deve estar se perguntando: Quem fez essa lista? Neste ponto, há um grande buraco. A NSO afirma que a lista não tem nada a ver com seus negócios e afirma que vem de um simples banco de dados de números de celulares que circula pela internet. Uma declaração de um porta-voz da Anistia Internacional, postada no Twitter pela jornalista de segurança cibernética Kim Zetter, diz que a lista indica números que foram marcados como “de interesse” para vários clientes da NSO. O Washington Post afirma que a lista é de 2016.

Amnesty says the Israeli media mis-reported a statement it gave them in Hebrew about the list of 50,000 phone numbers. See here: https://t.co/rhksVHineG

But I obtained the full Hebrew statement they gave reporters, and the Israeli media quoted it correctly. pic.twitter.com/9JNmwC3QW4

— Kim Zetter (@KimZetter) July 22, 2021

O Washington Post diz que a lista não contém informações sobre quem adicionou números a ela, ou se as pessoas ligadas aos números estavam sob vigilância. A lista foi organizada por uma agência governamental obscura tentando obter o lado bom de outros governos? Foi mantido por um grupo Slack de usuários Pegasus? Era simplesmente uma lista de números? É uma questão essencial que permanece frustrantemente obscura.

A lista importa?

Parece que o The Washington Post relata que alguns dos telefones analisados foram alvejados logo após serem adicionados à lista. Em alguns casos, apenas alguns segundos separam os timestamps que indicam quando o número de telefone foi adicionado à lista e os incidentes de ataques Pegasus nos telefones.

De acordo com o The Guardian, a Anistia fez sua análise em 67 telefones conectados aos números. Ele descobriu que 37 dos telefones foram pelo menos alvos da Pegasus, e que 23 desses telefones foram hackeados com sucesso. O Washington Post detalha como Pegasus foi usado para hackear um telefone pertencente à esposa de um ativista preso.

O que o Pegasus faz?

De acordo com o The Washington Post, o spyware pode roubar dados privados de um telefone, enviando mensagens, senhas, contatos, fotos e muito mais para quem iniciou a vigilância. Ele pode até ligar as câmeras ou microfones do telefone para criar gravações secretas. Um documento da NSO descreve as capacidades do software com mais detalhes.

As versões recentes dele têm sido capazes de fazer isso sem que o usuário faça nada – um link é enviado ao telefone, sem notificação, e o Pegasus começa a coletar informações. Em outros casos, a Pegasus supostamente confiou nos usuários para clicar em links de phishing que então entregam a carga útil do Pegasus.

Tanto o The Guardian quanto o The Washington Post têm artigos que explicam como até mesmo os telefones modernos com as atualizações de software mais recentes podem ser explorados. (A Anistia mostrou que mesmo algumas das versões mais recentes do iOS são vulneráveis aos métodos usados pelo NSO.) O resumo é que nenhum software é perfeito. Onde houver softwares complicados, como iMessage ou WhatsApp, haverá bugs, e alguns desses bugs darão aos hackers acesso a muito mais do que muitos pensariam ser possível. E, com milhões de dólares em jogo, os hackers e pesquisadores de segurança estão muito motivados para encontrar esses bugs, mesmo que eles só possam ser usados por um curto período.

O iPhone pode ser hackeado?

Em uma declaração ao The Guardian, a Apple não negou a capacidade da NSO de explorar iPhones, ao invés disso, disse que ataques como o Pegasus são “altamente sofisticados, custam milhões de dólares para desenvolver, geralmente têm uma vida útil curta e são usados para atingir indivíduos específicos ”, portanto, não afetando a maioria dos clientes da Apple. A Apple disse que continua “a trabalhar incansavelmente para defender todos os nossos clientes e estamos constantemente adicionando novas proteções para seus dispositivos e dados”.

Ainda assim, como o The Washington Post aponta, o fato de que o iPhone poderia ser totalmente comprometido por uma mensagem supostamente invisível é lamentável para uma empresa que se orgulha de segurança e privacidade, que divulga um marketing dizendo “o que acontece no seu iPhone, fica no seu iPhone”. Os pesquisadores de segurança que falaram com o The Washington Post atribuem a culpa principalmente ao iMessage e seu software de visualização – apesar das proteções que a Apple supostamente implementou recentemente para tentar proteger o iMessage.

Muitos dos relatórios se concentram em iPhones, mas isso só porque eles provaram ser mais fáceis de analisar em busca de sinais de infecção por Pegasus do que os telefones Android. O Pegasus pode, no entanto, infectar ambos, de acordo com um documento informativo do NSO . Tanto a Apple quanto o Google comentaram a situação, com a Apple condenando ataques contra jornalistas e ativistas, e o Google dizendo que alerta os usuários sobre tentativas de infiltração, mesmo aquelas apoiadas por governos.

Quando o Pegasus surgiu?

O spyware está nos noticiários há anos, muitas vezes em conexão com incidentes semelhantes ao que está sendo relatado atualmente. Em 2017, surgiram relatos de que o software havia sido usado em ataques contra repórteres e ativistas mexicanos. Em 2019, o WhatsApp processou o NSO Group, alegando que o desenvolvedor do software estava envolvido na invasão de cerca de 1.400 dispositivos usando um exploit encontrado no código do WhatsApp. Microsoft, Google, Cisco e outras empresas de tecnologia sinalizaram apoio para o processo do WhatsApp. (Em abril de 2021, o caso estava em andamento, de acordo com um relatório do Politico.)

Em 2020, foi relatado que o Grupo NSO estava sendo investigado pelo FBI, em conexão com o hack de 2018 do celular de Jeff Bezos. Na época, o NSO negou conhecimento da investigação do FBI, de acordo com a Reuters, e o FBI recentemente se recusou a comentar sobre o assunto para o The Washington Post.

Quanto custa o serviço de espionagem do Pegasus?

Em 2016, o The New York Times relatou que o NSO Group cobrou US$ 500.000 para configurar um cliente com o sistema Pegasus e, em seguida, cobrou uma taxa adicional para realmente se infiltrar nos telefones das pessoas. Na época, os custos eram de US$ 650.000 para hackear 10 usuários de iPhone ou Android, ou US$ 500.000 para infiltrar cinco usuários de BlackBerry. Os clientes poderiam então pagar mais para atingir usuários adicionais, economizando enquanto espionavam com descontos em massa: US$800.000 por 100 telefones adicionais, US$500.000 por 50 telefones extras e assim por diante. Segundo consta, o NSO também cobraria 17% do que os clientes pagaram ao longo de um ano como taxa de manutenção anual. De acordo com o Forbidden Stories, o contrato da NSO com a Arábia Saudita sozinho vale até US$ 55 milhões.

O que a NSO diz?

Em uma entrevista com Calcalist, o CEO e co-fundador do NSO Group Shalev Hulio negou amplamente as acusações, alegando que a lista de números não tinha nada a ver com Pegasus ou NSO. Ele argumentou que uma lista de números de telefone visados pela Pegasus (que a NSO diz não manter, já que “não tem controle” sobre quais investigações estão sendo realizadas por seus clientes) seria muito mais curta – ele disse a Calcalist que o Grupo NOS possui cerca de 45 os clientes e eles têm em média cerca de 100 alvos no Pegasus por ano.

“ALGUÉM TEM QUE FAZER O TRABALHO SUJO”

Hulio também afirma que a NSO investigou o uso do software por seus clientes e não encontrou evidências de que eles tivessem como alvo qualquer um dos números de telefone que a NSO havia recebido, incluindo o ligado à esposa de Khashoggi. Ele também diz que é política da NSO cortar o acesso dos clientes ao Pegasus se descobrir que eles estão usando o sistema fora de seu uso pretendido.

Hulio disse ao The Washington Post que as reportagens eram “preocupantes” e que a empresa iria investigar. Ele disse a Calcalist que a NSO vinha fazendo verificações com clientes atuais e anteriores na semana anterior.

Por que fazer um software espião?

De acordo com a NSO, o Pegasus foi construído exclusivamente para uso no contraterrorismo e no trabalho de aplicação da lei. A empresa supostamente vende o software apenas para agências governamentais específicas que foram aprovadas pelo Ministério da Defesa de Israel.

A NSO parece ver seu software como uma parte necessária, embora desagradável, da vigilância moderna, com seu CEO dizendo ao The Washington Post que “alguém tem que fazer o trabalho sujo” e que o Pegasus está “acostumado a lidar literalmente com o pior que este planeta tem a oferecer.”

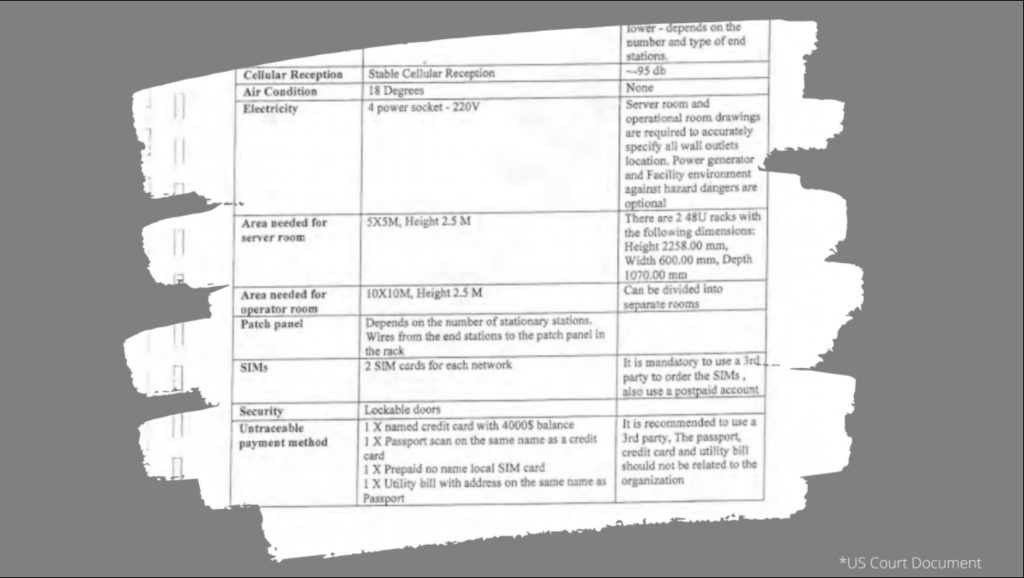

Requisitos Básicos do Pegasus

É possível para um cliente Pegasus executar a operação de espionagem apenas com o software fornecido pelo Grupo NSO e sem configurar um escritório local? Não.

Para executar essa ferramenta complicada, é necessária uma infraestrutura de suporte local. Um sistema Pegasus normalmente exigiria uma configuração de duas salas com ar-condicionado ou um grande corredor. Documentos apresentados perante um tribunal dos Estados Unidos mostram que a configuração poderia, idealmente, precisar de um espaço de servidor de 25 metros quadrados e um espaço de operador de 100 metros quadrados. Uma sala de servidor típica deve ser capaz de abrigar pelo menos dois gabinetes de racks de 42U (uma gaiola de rack de servidor padrão) entre outros hardwares.

Recursos Adicionais

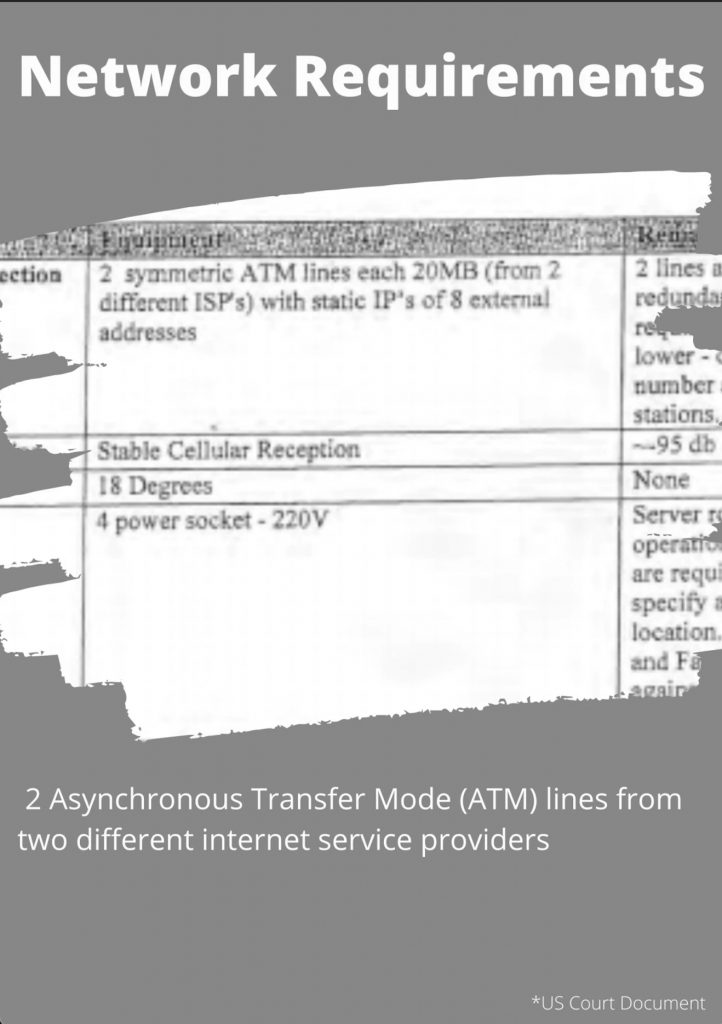

Uma vez que o servidor e o sistema do operador tenham sido configurados, ele precisaria de conectividade de rede para executar as operações do Pegasus. Para este propósito, são necessárias pelo menos duas linhas de modo de transferência assíncrona (ATM) de dois provedores de serviços de Internet (ISPs) diferentes. O cliente Pegasus precisaria então configurar oito endereços de IP externos estáticos.

Além disso, é preciso garantir que o local tenha uma rede celular estável com intensidade de sinal não pior do que -95 decibéis. Espera-se que uma típica sala de operação da Pegasus administrada pelo governo tenha uma torre de celular por perto. Além desses, cartões SIM também seriam necessários para operar este sistema.

Os documentos judiciais mostram que um cliente Pegasus também é solicitado a fornecer a um terceiro chamado cartão de crédito, cópia do passaporte de uma pessoa e conta de serviços públicos que não deveria pertencer à organização que comprou o programa. O propósito disso é desconhecido.

O que fazer para não ser hackeado pelo Pegasus?

Apesar do relatório da Anistia de que as versões do iOS de julho são vulneráveis ao Pegasus, manter seu telefone atualizado irá garantir que ele seja suscetível a menos explorações, já que as atualizações são continuamente corrigidas pelos fabricantes de telefones. Há também o conjunto padrão de melhores práticas de segurança: usar senhas fortes e exclusivas (de preferência com um gerenciador de senhas), ativar a criptografia, não clicar em links de estranhos etc.

Obviamente, o Pegasus demonstrou contornar a maioria dessas medidas de segurança – uma cópia vazada do material informativo da NSO se gaba de que a instalação “não pode ser evitada pelo alvo” – mas eles ajudarão a protegê-lo de hackers menos sofisticados.

Eu devo me preocupar com o Pegasus?

Supondo que você não seja um jornalista trabalhando em matérias delicadas, um líder mundial ou em alguma posição que possa ameaçar os poderes governamentais, as chances são de que alguém não tenha pago milhares ou dezenas de milhares de dólares para alvejá-lo com o Pegasus. Dito isso, é obviamente preocupante que esses tipos de ataques sejam possíveis e que possam cair nas mãos de hackers que buscam atingir uma gama muito mais ampla de pessoas.

Como acontece com todas as medidas relacionadas à segurança, é importante ser realista sobre as ameaças que você está enfrentando e o que deve fazer a respeito. Para a maioria das pessoas que provavelmente não serão visadas por um ator no nível de um estado-nação (o que, felizmente, provavelmente inclui você), a maior ameaça à privacidade vem dos corretores de dados, que operam legalmente e em maior escala. Por outro lado, se você realmente está sendo alvo de governos, com todos os recursos à disposição deles, provavelmente por enquanto não há muito que você possa fazer para manter seus dados digitais privados.