As aplicações web modernas são complexas, geralmente compostas de muitas camadas onde podem aparecer falhas em potencial, tornando-as difícil de proteger. É por isso que é importante compreender os principais vetores de ataque que os hackers usam para identificar pontos de entrada e mapear sua superfície de ataque durante o reconhecimento e trabalhar a partir daí para proteger seu aplicativo ou sistema web.

Ataque a aplicações web é a nova regra

As aplicações web costumam ser a vitrine do seu negócio para um hacker, e é onde as informações financeiras e de cliente são armazenadas. Com um bloqueio global criando turbulência para empresas em todo o mundo e com o aumento das superfícies de ataque da Web para enfrentar, os hackers continuam a ceder, mudando suas táticas para criar mais destruição e espalhar ataques cada vez mais maliciosos. Os hackers usam mecanismos perigosos para encontrar oportunidades de invadir as aplicações web das organizações para roubar informações vitais e impactar os negócios que possuem. Ataques a aplicações web bem-sucedidos representam uma séria ameaça para as empresas, eles respondem por quase metade de todas as violações de dados (43%) em 2019 e são a maior causa de violação de dados de acordo com o relatório DBIR 2020 da Verizon.

Mesmo com um bom nível de higiene de segurança, como a execução de atualizações de software, patching e criptografia, os hackers estão cada vez mais sofisticados e hábeis em encontrar vulnerabilidades ocultas sem você saber. Em 2019, mesmo as maiores marcas deixaram de proteger suas aplicações com incidentes que vão desde a falta de controles de autenticação (First American Financial), servidores disponíveis publicamente (Facebook) e a infame violação no Fortnite quando uma vulnerabilidade permitiu um cross-site scripting (XSS) ataque onde milhares de usuários foram enganados para clicar em um link plantado por um hacker, contribuindo para milhões, até bilhões, de dados de clientes vazassem.

A arte e a ciência do reconhecimento

O reconhecimento é um processo importante para hackear, pois é o primeiro passo na famosa cadeia de destruição cibernética. É o hack 101 (one o one), e muitas vezes referido como “pegada”, onde as informações são coletadas para identificar os pontos fracos e quando as oportunidades são validadas e um plano de ataque é construído. É a fase preparatória, onde os hackers coletarão o máximo de informações possível sobre o alvo antes de atacar no momento certo.

Diferentes técnicas são usadas durante esta fase e envolvem abordagens “diretas” ou “passivas”, dependendo se as informações são coletadas com / sem acesso ao alvo. Do ponto de vista da segurança, você deseja garantir que as aplicações web da sua organização estejam protegidas por todos os lados, o ano todo, para que nenhum adversário em uma missão de reconhecimento localize algo em que possa enfiar os dentes.

As apostas são extremamente altas para empresas que subestimam as complexidades das aplicações web e as técnicas usadas pelos hackers. O menor erro detectado pode dar a eles uma base para as joias da coroa e obter um pedaço de sua torta sem que você perceba.

Mapeando a superfície geral de ataque de seu aplicativo da web

-

Descoberta da aplicação

O primeiro desafio é a descoberta de aplicações – entenda quais aplicações web essenciais você possui e onde elas estão expostas, o que pode ser impossível, pois elas podem chegar aos 100s / 1000s devido à sombra de TI em grandes organizações. Portanto, recomendamos ter uma visão estratégica, concentrando-se nas aplicações web essenciais para os negócios e avaliando primeiro seu nível de risco.

-

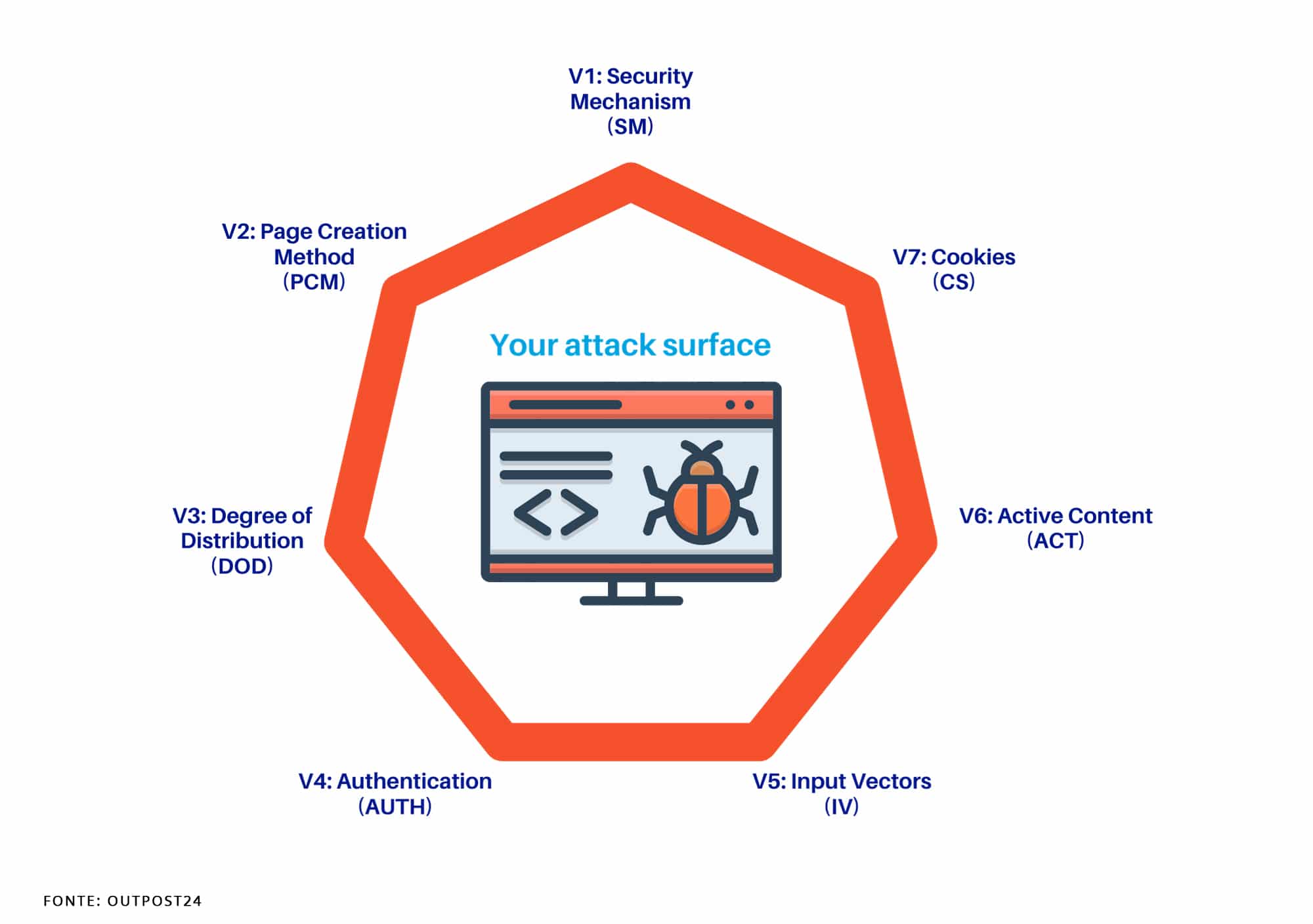

Os 7 vetores mortais para vulnerabilidades de aplicações web

Para ajudá-lo a entender melhor os diferentes mecanismos que os hackers podem usar durante o reconhecimento, dividimos isso nos 7 vetores de ataque comuns que levam a vulnerabilidades de software, que determinam a complexidade do seu aplicativo:

- Mecanismos de segurança V1 (SM): como o tráfego entre os usuários e a aplicação é protegido, ou seja, há autenticação em vigor?

- Método de criação de página V2 (PCM): Depende do código em que o site foi desenvolvido, ou seja, algumas linguagens de código são mais expostas do que outras e, à medida que novas versões são lançadas, isso corrigirá esses problemas. Desenvolver um site com código inseguro significa que há mais vulnerabilidades potenciais de código antigo e não atualizado, o que é fácil para um hacker explorar.

- V3 Grau de distribuição (DOD): Quanto mais páginas você tem, mais riscos existem, portanto, todas as páginas devem ser identificadas e vulnerabilidades descobertas em todos os níveis.

- Autenticação V4 (AUTH): a autenticação é o processo de verificação da identidade de um indivíduo acessando sua aplicação. O acesso a certas ações ou páginas pode ser restrito usando níveis de usuário configurados pelo administrador e críticos para manter os bandidos fora.

- Vetores de entrada V5 (IV): a superfície de ataque aumenta com o número de campos de entrada diferentes que você tem em uma aplicação web e pode levar a um ataque XSS.

- Conteúdo ativo V6 (ACT): Assim que um aplicativo executa scripts, temos conteúdos ativos e, dependendo da forma como esses scripts foram implementados, a superfície de ataque pode aumentar se um site tiver sido desenvolvido usando várias tecnologias de conteúdo ativo.

- Cookies V7 (CS): Os cookies são essenciais para a segurança do aplicativo em tempo real, monitorando a atividade da sessão e garantindo que qualquer pessoa que enviar solicitações ao seu site tenha acesso permitido e mantenha os hackers longe de áreas não autorizadas.

-

Riscos temporais e ambientais

Depois de descobrir suas aplicações web no domínio público, examiná-las em relação aos 7 vetores de ataque comuns e calcular o nível de complexidade de suas aplicações. Nós correlacionamos os resultados com os fatores temporais e ambientais que podem impactar a postura de risco:

Criticidade para os negócios:

A sua aplicação web é crítica para os negócios e você perderá receita se ela cair? Ou a aplicação contém dados do cliente (PII) atrás de um nome de usuário e senha? Estabelecer isso nos ajuda a entender o nível de criticidade do aplicativo para os negócios.

Frequência de atualização: Nem todas as aplicações são atualizadas regularmente e permanecem estáticas com pouca intervenção, enquanto algumas aplicações com conteúdo dinâmico e têm muitas funcionalidades que as tornam mais vulneráveis a ataques.

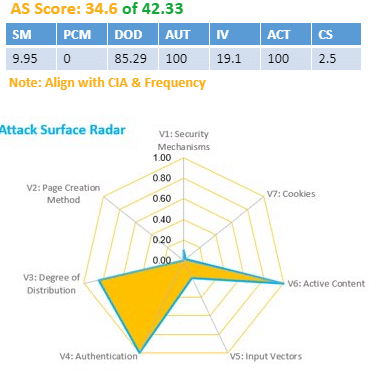

O resultado final fornece um plano de sua superfície de ataque, onde um radar de suas fraquezas e pontuação geral de risco é claramente definido e destacado. Você pode então tomar a decisão de encerrar (se a aplicação não for mais usada e deixada online) ou concentrar os esforços de avaliação e correção de vulnerabilidade nas áreas que representam o maior risco para suas organizações.

Coloque seu dinheiro (segurança) onde está a entrada

Essa abordagem garante que você possa tomar as melhores decisões sobre como montar o programa de teste de segurança de aplicações ideal e onde gastar seu orçamento com sabedoria.

A matriz de pontuação e o mapa de radar da superfície de ataque para sua aplicação identificarão visualmente onde a superfície está e com base nos 7 vetores de ataque. Este mapa ajudará a mostrar os diferentes pesos de como a pontuação foi calculada e você pode realmente entender onde um hacker será capaz de encontrar mais caminhos e, portanto, adicionar mais defesas de segurança.

Este nível de detalhe permite que os gerentes ou equipes de segurança de aplicativos criem um programa de avaliação contínua, restringindo o que eles possuem, identificando os maiores riscos e protegendo as aplicações essenciais que crescem e dão suporte ao seu negócio, em vez de desperdiçar tempo e recursos em aplicações que não são mais necessárias. Para organizações mais maduras, alimentar essas informações em um ciclo contínuo à medida que mais aplicações são adicionadas à sua pegada digital para que você esteja sempre à frente dos hackers conforme o mercado muda.

Comece com nosso serviço de Segurança de Aplicações da White Hack

Experimentadas e testadas por nossos clientes corporativos, essas métricas foram desenvolvidas por nossos especialistas em segurança para permitir uma melhor tomada de decisão. Utilizar uma ferramenta de avaliação detalhada e estruturada para realmente entender sua superfície de ataque e uma pontuação de risco o ajudará a identificar facilmente os aplicativos que representam uma ameaça direta de hackers desde o início.

Se você estiver em dúvida sobre a postura de segurança de suas aplicações, entre em contato agora para pontuar e construir um programa de segurança adequado e relevante para o seu negócio.